Zapewnienie odpowiedniego systemu autoryzacji poprzez API jest kluczowe dla bezpieczeństwa systemu informatycznego oraz ochrony poufności danych. Poniżej kilka kluczowych elementów :

Używanie kluczy API: Każdy dostęp do API powinien być uwierzytelniany za pomocą unikalnego klucza API. Klucz ten powinien być przypisany do konkretnego użytkownika lub aplikacji, co umożliwia śledzenie i zarządzanie dostępem.

Protokół OAuth: OAuth jest powszechnie używanym protokołem autoryzacyjnym. Umożliwia on bezpieczne delegowanie dostępu do zasobów między różnymi aplikacjami. Dla API, OAuth może być używany do uzyskiwania tokenów dostępu.

Tokeny dostępu: Zamiast przesyłania hasła przy każdym żądaniu, lepiej jest używać tokenów dostępu. Tokeny te powinny być krótkotrwałe i odświeżane, co zwiększa bezpieczeństwo. W przypadku utraty tokenu, ryzyko naruszenia bezpieczeństwa jest mniejsze.

Uwierzytelnianie dwuetapowe: Dodanie warstwy uwierzytelniania dwuetapowego (2FA) do procesu autoryzacji może znacząco zwiększyć bezpieczeństwo, wymagając dodatkowego kroku potwierdzającego tożsamość użytkownika.

Zarządzanie uprawnieniami: Zapewnienie, że każdy użytkownik lub aplikacja ma tylko te uprawnienia, które są niezbędne do wykonania swoich zadań, jest kluczowe. Nadanie nadmiernych uprawnień może prowadzić do potencjalnych zagrożeń.

Logowanie i monitorowanie: Wdrożenie systemu logowania i monitorowania aktywności API pozwala na śledzenie i analizę wszelkich podejrzanych działań. To umożliwia szybką reakcję na potencjalne ataki lub nieautoryzowany dostęp.

Certyfikaty SSL/TLS: Używanie protokołu HTTPS z certyfikatem SSL/TLS jest kluczowe dla zapewnienia bezpiecznej komunikacji między klientem a serwerem API. To zabezpiecza dane podczas ich przesyłania przez sieć.

Ograniczenia liczby żądań: Wprowadzenie ograniczeń w zakresie liczby żądań API na jednostkę czasu może pomóc w zminimalizowaniu ryzyka ataków DDoS i zabezpieczyć przed nadmiernym użyciem zasobów.

Wdrożenie tych środków zabezpieczeń może znacząco poprawić integralność, dostępność i poufność systemu autoryzacji poprzez API. Ważne jest również regularne przeglądanie i aktualizowanie tych zabezpieczeń w miarę rozwoju systemu i ewolucji zagrożeń cybernetycznych.

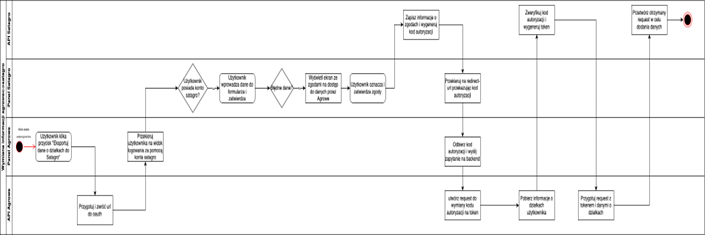

Na podstawie wytycznych oraz po analizie zapotrzebowanie opracowano system autoryzacji co przedstawia poniższy schemat.